Rusky hovořící kyberšpionážní skupina Turla využívá bezpečnostní slabiny v globální satelitní síti, aby zabránila odhalení svých aktivit a fyzické polohy.

Turla nakazila stovky počítačů ve více než 45 zemích světa a mezi napadenými byly i vládní organizace, velvyslanectví, armády či vzdělávací, výzkumné a farmaceutické společnosti. Nejprve backdoor Epic provede profilaci obětí a poté útočníci u nejvýznamnějších cílů použijí rozsáhlý komunikační mechanismus založený na satelitech, který jim pomáhá zakrýt stopy.

Satelitní komunikace je známá především jako nástroj pro televizní vysílání a zabezpečenou komunikaci. Používá se však také pro poskytování přístupu k internetu v odlehlých místech, kde jsou jiné typy připojení buď nestabilní, pomalé nebo nejsou k dispozici vůbec. Takzvaný downstream-only (pouze pro přenos dat ze sítě) je jedním z nejrozšířenějších a cenově výhodných typů satelitního internetového připojení.

Mohlo by vás zajímat

V případě downstream-only připojení se odchozí požadavky z počítače uživatele šíří prostřednictvím konvenčních linek (kabelové či GPRS připojení) spolu s veškerými daty mířícími ze satelitu. To umožní uživateli dosáhnout relativně vysoké rychlosti stahování, ale s jednou velkou nevýhodou. Veškerý downstream provoz se vrací zpět do počítače nezašifrovaný. Jakýkoliv podvodník tak může s tím správným a levným vybavením a softwarem jednoduše provoz zachytit a získat tak přístup ke všem datům, která uživatel stahuje.

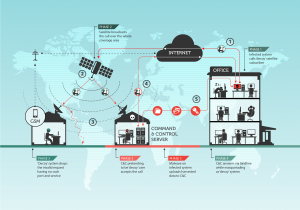

Turla využívá tuto slabinu jinak – k zakrytí polohy svých C&C severů, tedy jedné z nejdůležitějších částí celé škodlivé infrastruktury. Tyto servery jsou „domovskou základnou“ pro malware umístěný na cílových zařízeních a jejich objevení může dovést vyšetřovatele k odhalení detailů o aktérech, kteří za operací stojí. Turla využívá následující postup k minimalizování takových rizik:

- skupina nejdříve sleduje stahování ze satelitu, aby identifikovala aktivní IP adresy uživatelů, kteří jsou v ten moment online a používají satelitní internet;

- poté si vybere online IP adresu, která zamaskuje C&C server bez vědomí legitimního uživatele;

- následně jsou infikované počítače instruovány, aby propustily data směrem k vybraným IP adresám. Data cestují skrze konvenční linky k teleportům poskytovatele satelitního internetu, dále do satelitů a nakonec ze satelitu k uživatelům s vybranou IP adresou.

Zajímavé je, že i legitimní uživatel, jehož IP adresa byla použita k získání dat z nakaženého počítače, obdrží tyto balíčky, ale skoro si jich nevšimne. Útočníci totiž instruují infikované zařízení, aby poslalo data portům, které jsou ve většině případů ve výchozím nastavení uzavřeny. Počítač legitimního uživatele tedy pakety propustí, zatímco C&C servery Turly, které udržují tyto porty otevřené, je obdrží a zpracují.

Další zajímavostí je, že aktéři Turly tíhnou k využívání poskytovatelů satelitního internetového připojení nacházejících se na Středním východě a v Africe. Satelitní signál, který používají operátoři v těchto zemích, obvykle nepokryje území Evropy a Severní Ameriky, což ztěžuje vyšetřování takovýchto útoků.

„V minulosti jsme zažili nejméně tři různé aktéry, kteří využívali satelitní internetové spojení k zamaskování svých operací. Řešení vyvinuté skupinou Turla je z nich nejzajímavější a nejneobvyklejší. Skupina je schopna dosáhnout maximální anonymity tím, že zneužije hojně používanou technologii jednosměrného satelitního internetu. Útočníci mohou být kdekoliv v dosahu vybraného satelitu, tedy v oblasti, která může přesáhnout tisíce čtverečních kilometrů, a je tak skoro nemožné je vystopovat,“ řekl Stefan Tanase, přední analytik Kaspersky Lab.

-of-