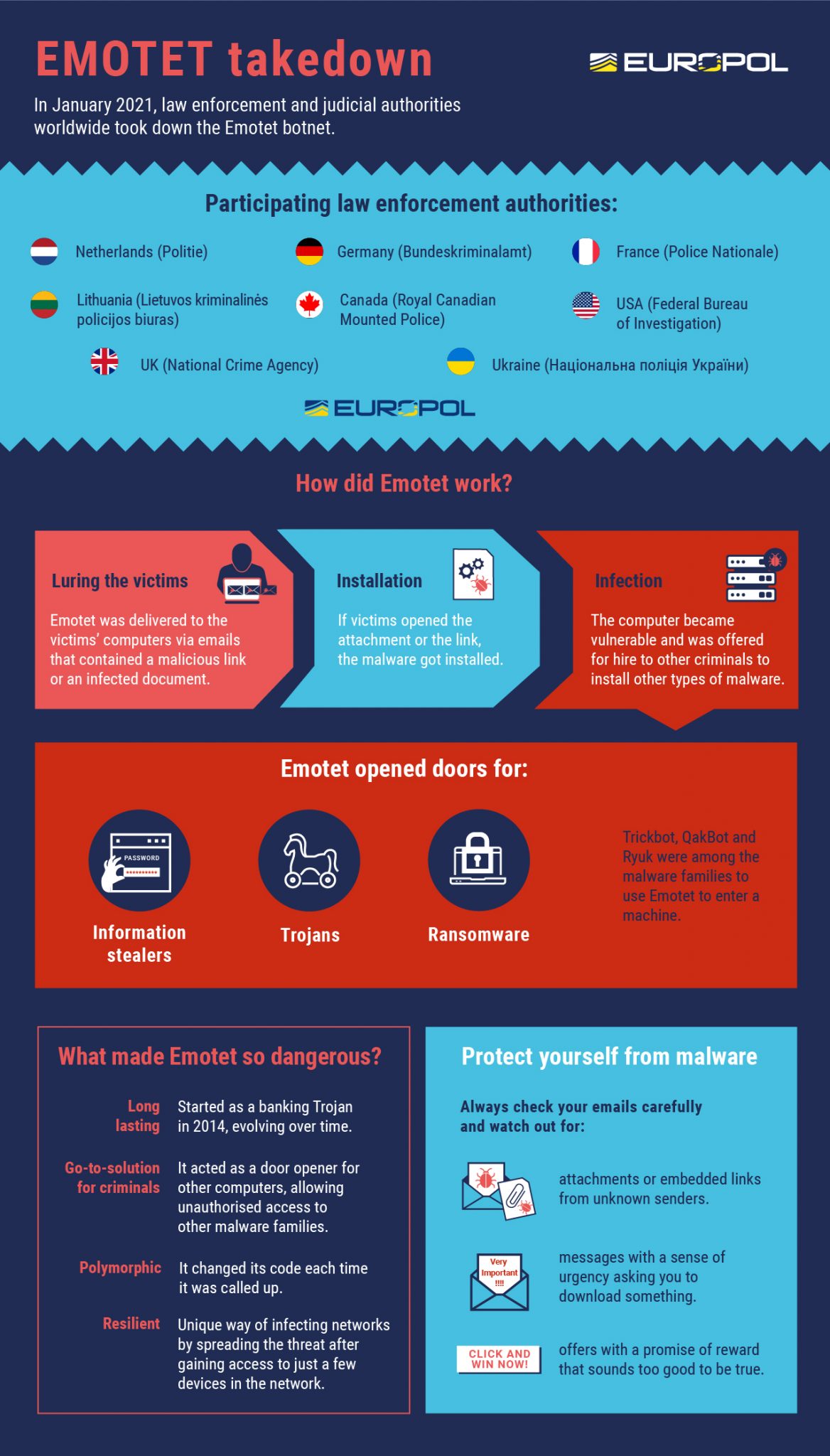

Americkému federálnímu úřadu pro vyšetřování a Europolu se podařil jeden z největších zásahů poslední doby proti počítačovým hackerům. Vyšetřovatelé v tomto týdnu narušili jeden z nejvýznamnějších botnetů posledního desetiletí: Emotet. Detektivové převzali kontrolu nad jeho infrastrukturou v rámci mezinárodní koordinované akce. Emotet je nechvalně proslulý malware, který skrze svůj botnet poslední roky atakoval podnikové počítače na celém světě. Dveře mu otevírala lidská chyba.

Operace proti botnetu Emotete je výsledkem společného úsilí mezi orgány v Nizozemsku, Německu, Spojených státech, Velké Británii, Francii, Litvě, Kanadě a na Ukrajině, přičemž mezinárodní činnost koordinují Europol a Eurojust. Tato operace byla provedena v rámci Evropské multidisciplinární platformy proti hrozbám trestné činnosti (Empact).

Klíčový byl zásah na Ukrajině, jedna z centrál se nacházela právě tam. Jak vyplynulo z videozáběrů policisté ovšem nevtrhli do žádného špičkově zařízeného pracoviště, jak by se dalo čekat.

Botnet je síť počítačů nebo účtů, které jsou nakažené malwarem a vzdáleně je ovládá třetí strana. Útočníci využívají síť infikovaných počítačů k nejrůznějším typům internetové kriminality, jako jsou krádeže identit, šíření malwaru, finanční podvody či DDoS útoky. Někdy může být napadený i účet na sociální síti, který pak bez vědomí uživatele rozesílá viry nebo nevhodný obsah.

Uživatelé často netuší, že se jejich stroj stal součástí botnetu. Jedním z příznaků může být například jeho pomalejší chod.

S Emotetem se v loňském roce seznámilo „natvrdo“ hned několik českých institucí. Útočil na nemocnice, těžební společnost OKD a další. Cíli kybernetických útoků se staly především nemocnice v Benešově a Fakultní nemocnice v Brně. Počítačové sítě se zpravidla infikovaly kvůli lidské chybě: osoba, pracující na počítači rozklikla nějaký infikovaný odkaz nebo otevřela problematickou přílohu v phishingovém e-mailu.

Skupině se dařilo doručovat Emotet do počítačů obětí právě prostřednictvím infikovaných e-mailových příloh. K nalákání nic netušících uživatelů k otevření těchto škodlivých příloh byla použita celá řada různých návnad. V minulosti byly e-mailové kampaně Emotet prezentovány mimo jiné jako faktury, přepravní oznámení a informace o COVID-19.

Všechny e-maily obsahovaly škodlivé dokumenty ve Wordu, buď připojené k e-mailu, nebo ke stažení kliknutím na odkaz v e-mailu samotném. Jakmile uživatel otevřel jeden z těchto dokumentů, mohl být vyzván k „povolení maker“, aby mohl škodlivý kód skrytý v souboru Word spustit a nainstalovat malware Emotet do počítače oběti.

Nejrozšířenější loňský malware

Infrastruktura, kterou Emotet používal, zahrnovala několik stovek serverů rozmístěných po celém světě. Všechny měly různé funkce, aby mohly spravovat počítače infikovaných obětí, šířit se k novým, sloužit jiným zločineckým skupinám a nakonec i vytvářet síť odolnou proti pokusům o zastavení dalšího šíření.

Vyšetřovatelé se proto proti nejrozšířenějšímu malwaru celosvětově spojili a nakonec získali kontrolu nad infrastrukturou zevnitř.

Emotet byl původně bankovní trojský kůň, ale postupem času se vyvinul v popisovaný ničivý botnet. Dlouhodobě se jednalo o nejúspěšnější a nejrozšířenější malware roku 2020. Data ze sítě Check Point ThreatCloud ukazují, že Emotet v průběhu loňského roku ovlivnil až 19 procent organizací po celém světě. V České republice byl jeho dopad ještě vyšší, například v prosinci měl dopad na více než 21 procent českých společností.

Emotet byl známý především kvůli dynamické povaze a unikátním technickým vlastnostem, ale také kvůli velmi sofistikovanému obchodnímu modelu, jak napsal server ITBIZ. Velmi efektivně totiž spolupracoval s dalšími kyberzločineckými skupinami, které stojí například za hrozbami Trickbot nebo Ryuk.

„Jednalo se o velmi nebezpečnou kombinaci hrozeb a i v České republice jsme sledovali nepříjemně hodně podobných útoků. Emotet byl vzhledem ke své masivní celosvětové infrastruktuře zodpovědný za prvotní proniknutí do organizací. Následně byly infikované oběti prodané Trickbotu, který pronikl hlouběji do infikovaných sítí a rozdělil oběti v závislosti na odvětví. Nakonec došlo k prodeji ransomwarovým kyberzločincům, kteří stojí například za ransomwarem Ryuk. Takto vypadala infrastruktura, která stála za výrazným nárůstem úspěšných ransomwarových útoků v posledních letech,“ napsal server.

Jak Ekonomický deník zmínil, Botnet Emotet se snažil nalákat oběti prostřednictvím phishingových e-mailů a jen v roce 2020 odeslal e-maily s více než 150 000 různými předměty a více než 100 000 různými názvy souborů. Phishingové e-maily neustále přizpůsoboval aktuálním událostem a trendům, například koronavirové pandemii, Vánocům nebo Black Friday.

Svého vrcholu dosáhl v období od srpna do října, kdy bylo v těchto phishingových kampaních detekováno každý měsíc v průměru 25 000 různých názvů souborů. V listopadu počet klesl na méně než 500, v prosinci a lednu bylo aktivních přibližně 5 000 názvů souborů za měsíc.

Dosah Emotetu byl obrovský, útoky dokázal zasáhnout každou pátou organizaci na světě.

Mnoho botnetů jako Emotet má polymorfní povahu. Znamená to, že malware mění svůj kód pokaždé, když je vyvolán. Vzhledem k tomu, že mnoho antivirových programů kontroluje v počítači známé kódy malwaru, může změna kódu způsobit potíže s jeho detekcí, což umožní počítač nezjištěně infikovat.

Infrastruktura, kterou Emotet používal, zahrnovala několik stovek serverů rozmístěných po celém světě, přičemž všechny měly různé funkce, aby mohly spravovat počítače infikovaných obětí, šířit se k novým, sloužit jiným zločineckým skupinám a nakonec vytvářet síť odolnější proti pokusům o zastavení šíření.

Tomáš Rovný